2万5000人がテレワークしたLIXIL

「VPN渋滞」とは無縁だった理由

参照: 日経クロステック、2020年5月27日

LIXILは最大2万5000人、NTTコミュニケーションズは1万4000人――。この2社で2020年4月から、膨大な数の従業員がテレワークをしている。それでも他の企業で起きた「VPN渋滞」とは無縁だった。その秘密とは。

「もし当社のセキュリティー対策が従来のままだったら、テレワーク急増には到底対処できなかった。VPN(仮想私設網)が足かせとなり、多くの業務が支障をきたしていた」――。建材・住設機器大手LIXILの安井卓デジタルテクノロジーセンター センター長は、安堵の表情を浮かべてこう語る。

LIXILグループは新型コロナウイルスの感染拡大を受けて2020年4月から、本社オフィスで働く従業員の99%を在宅勤務に移行した。グループ全体では最大2万5000人が、同社が主にオンプレミスで運用する1500個の業務アプリケーションをテレワークで利用しながら、自宅であってもオフィスと同じように働いている。

もし新型コロナ禍が1年前に発生していたら、同社の業務は大混乱に陥っていたに違いない。テレワークに使用していたVPNのキャパシティーが全く足りなかったからだ。

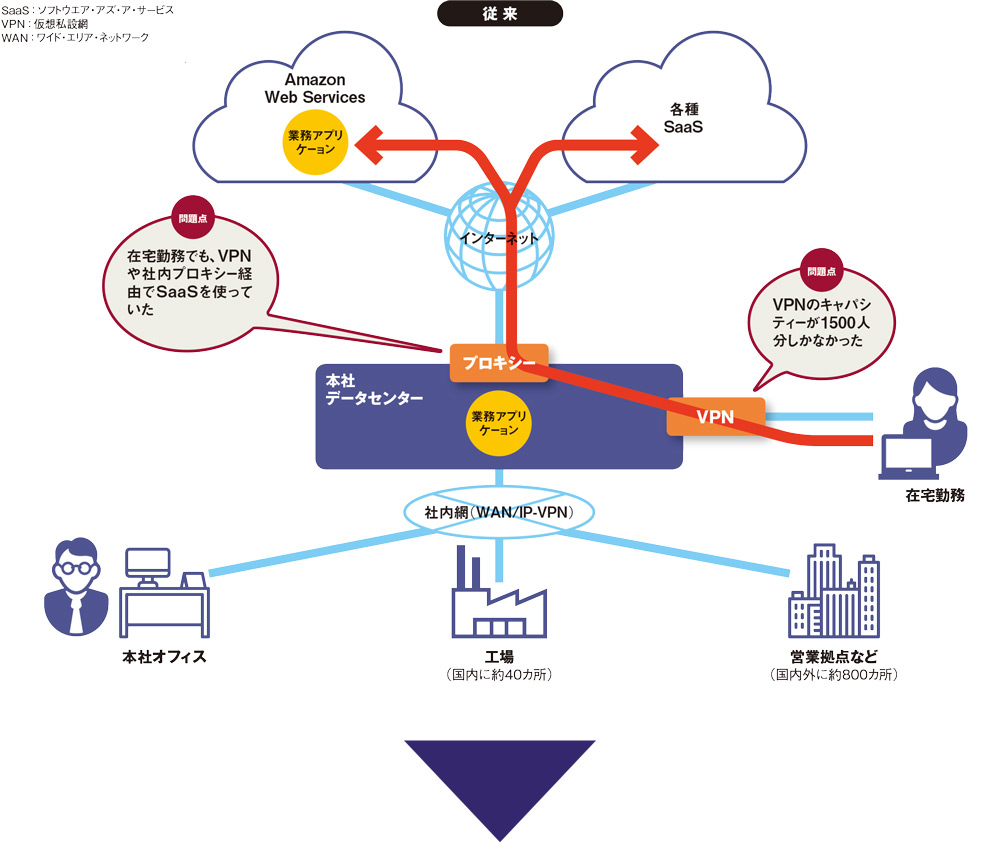

1年前までLIXILのテレワーク環境は、多くの企業と同様にVPNを前提としていた。VPNは社内の業務アプリを使う場面に限らず、テレワーク勤務中は常時使うのが原則だった。SaaS(ソフトウエア・アズ・ア・サービス)やAmazon Web Services(AWS)上で稼働するシステムなどを利用する際にも、まず本社にVPNで接続し、そこからインターネットに接続させていた。その一方でVPNのキャパシティーは1500人分しかなかった。もし2万5000人がテレワークを始めたら、VPNはパンクしていたはずだった。

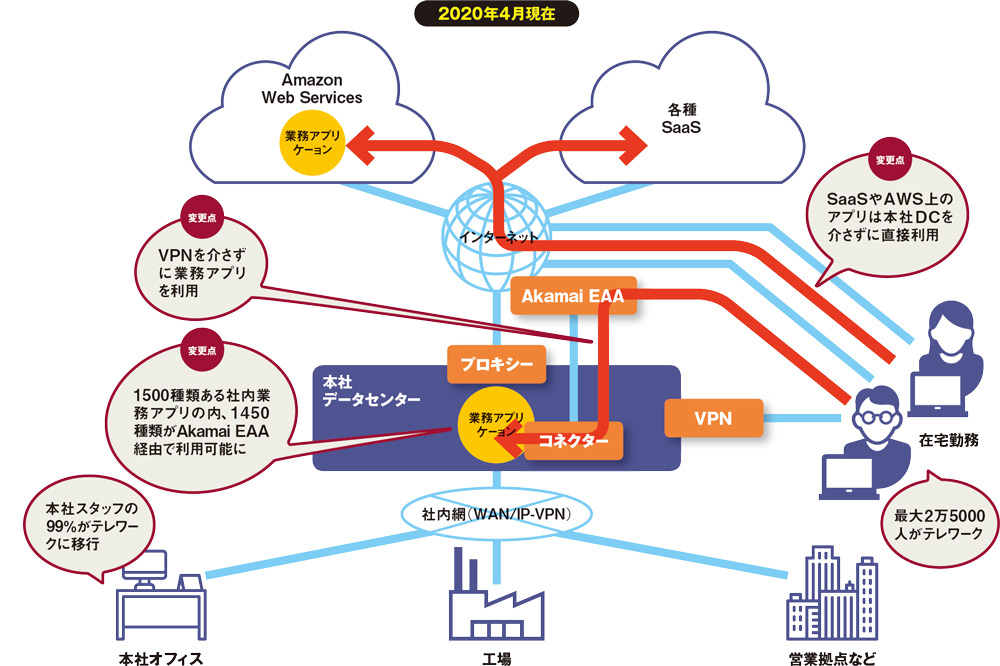

しかし現在、LIXILのテレワークに問題は起きていない。VPNを使わなくても社内の業務アプリが利用できる新しいテレワーク環境に移行済みだったからだ。従業員は業務用パソコンを使ってインターネットに接続さえすれば、どこにいてもオフィスと同じように働けるようになっていた。

LIXILにおける脱VPNの鍵は、「アイデンティティー認識型プロキシー(IAP)」と呼ばれる新しいリモートアクセス手法を導入したことにあった。具体的には米アカマイ・テクノロジーズの「Enterprise Application Access(以下、Akamai EAA)」を使う。

クラウド経由でアクセス

Akamai EAAは社内の業務アプリをインターネット経由で利用可能にする専用プロキシーサーバーのクラウドサービスだ。LIXILの従業員はまずインターネット経由でAkamai EAAの専用サイトにアクセスし、そこで多要素認証をクリアする。そうすると通信がLIXIL社内に設置した「コネクター」と呼ぶサーバーに中継されて業務アプリに届き、社外から利用可能になる。Webアプリだけでなくクライアント/サーバー(C/S)型のアプリも使えて、通信は全て暗号化されている。

VPNの場合、ユーザーの通信を中継するVPN装置がオンプレミスにあり、キャパシティーを急に増やすのが難しい。それに対してAkamai EAAはクラウドにあるため、キャパシティーを柔軟に増減できる。「EAAがなければ最大2万5000人のテレワークは不可能だった」と安井センター長は語る。

LIXILがAkamai EAAの導入を始めたのは2019年3月のこと。テレワークを加速するのが目的だった。2020年4月までに、1500個ある業務アプリのうちの1450個をVPN無しに利用できるようにしていたことから、テレワークの急増に間に合った。

VPN自体はEAAに対応していない50個の業務アプリを使うために残している。

SaaSやAWS上で稼働するシステムなども、VPNを経由せずに利用するよう改めた。Akamai EAAが提供するシングルサインオン(SSO)の機能を使うことで、社外にあるアプリを統一したセキュリティー基準で利用できるようになったためだ。

「ゼロトラスト」へ移行

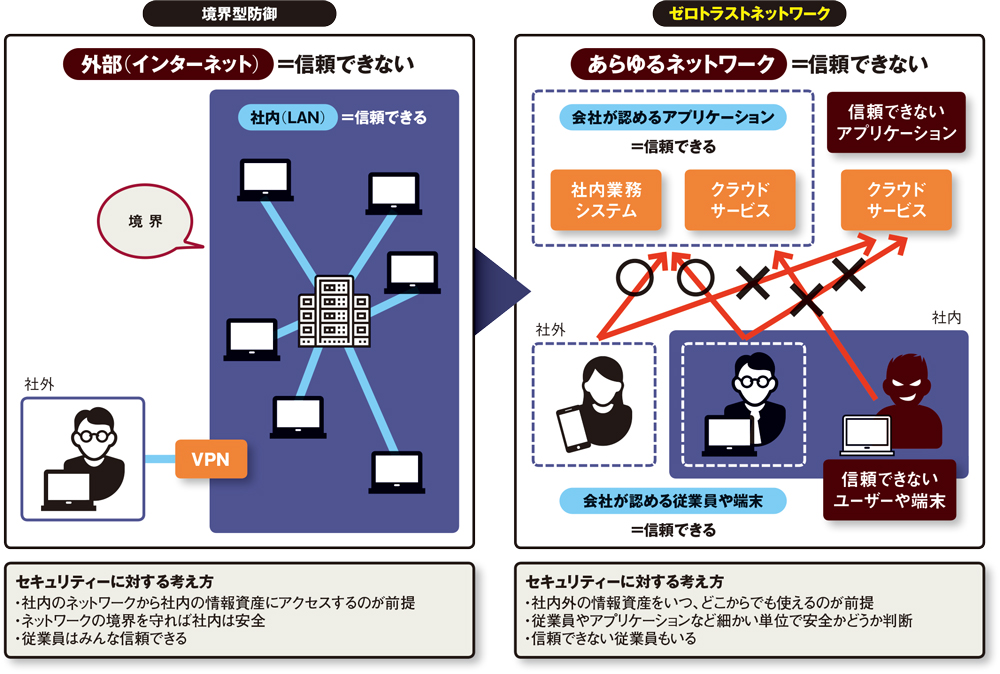

LIXILは脱VPNを果たす上で、セキュリティーに対する考え方を大きく変更した。安井センター長は、「社内ネットワークの守りをどう固めるかという従来の考え方から、業務アプリやデータをサイバー攻撃からどう守るかに頭を切り替えた」と説明する。

LIXILが採用した新しいセキュリティーに対する考え方を「ゼロトラストネットワーク」と呼ぶ。ネットワークは全て危険だと認識し「何も信頼しない」というアイデアだ。これが今、企業におけるセキュリティー手法のあり方を根こそぎ変えようとしている。

伝統的なセキュリティー手法においては、社内ネットワークは「安全」でその他は「危険」だと見なす考え方が根底にあった。ファイアウオールなどのセキュリティー機器で企業ネットワークの内側と外側を区切り、内側への侵入を防ぐことを主眼に置くため「境界型防御」と言われる。

だが、それは従業員が社内ネットワークから社内の情報資産にアクセスするのが当たり前だった時代の発想だ。今やクラウドの業務利用が一段と進み、守るべきアプリやデータの多くが境界の外に置かれるようになった。しかも従業員は自宅や社外での業務が推奨される。もはや「境界」は意味をなさず、実効性も低下している。

しかも近年は「標的型攻撃」によって従業員のアカウントが乗っ取られ、それを踏み台に社内ネットワークへ侵入される事件が多発している。「安全」な社内ネットワークに侵入を許すと、侵入者によって社内アプリへ好き勝手にアクセスされてしまう。そんな境界型防御の限界も浮き彫りになった。

一方のゼロトラストは、どのような種類のネットワークであっても信頼しない。ユーザーが業務アプリやデータを利用する際には、ユーザーの属性や端末の情報、アクセス元のネットワークなどを常にチェックし、その都度、利用の可否を判定する。社内からのアクセスを安全とは見なさない。

あらゆるネットワークを信頼しないのだから、社内と社外の区別も無くなる。つまり業務アプリを使うためにわざわざVPNで社内ネットワークに入る必要も無くなる。ゼロトラストはセキュリティーを強化すると同時に、ユーザーの利便性を向上する考え方でもあるのだ。

日本に広がるゼロトラスト

ゼロトラストは2010年に米国の調査会社フォレスターリサーチが提唱した概念だ。長らく概念だけが先行していたが、2017年に米グーグルがゼロトラストに全面的に移行したと発表したことをきっかけに、ユーザー企業の注目を集めるようになり、ゼロトラスト用をうたう製品を提供するベンダーも一気に増えた。そして最近は日本でもゼロトラストに取り組むユーザー企業が増え始めている。

人気ゲーム「ポケットモンスター」の商品企画を統括するポケモンやauカブコム証券もAkamai EAAを導入し、VPN無しで社内の業務アプリを利用できる環境を構築済みだ。

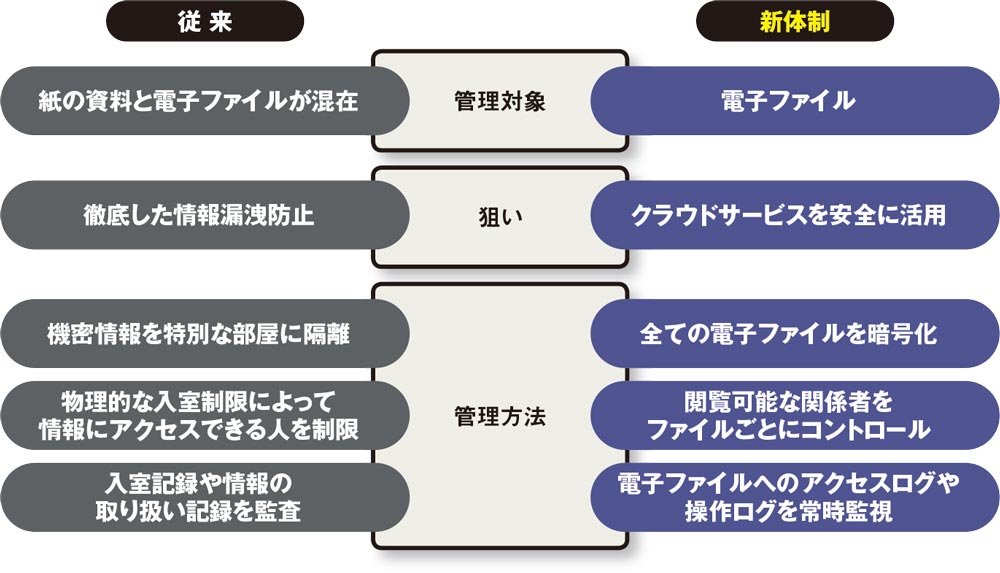

国内大手通信会社のNTTコミュニケーションズもテレワーク環境をゼロトラストに移行し始めている。同社の従来のテレワーク環境はVPNと仮想デスクトップ環境(VDI)、シンクライアント端末を併用するもので、社内にあるVDIを使わなければ業務アプリもSaaSも利用できなかった。それを2018年からVDIやシンクライアント端末を使わない環境に切り替えた。

具体的には電子メールやグループウエア、ファイル共有など情報系システムを米マイクロソフトのSaaSであるMicrosoft 365(旧Office 365)に集約し、SaaSはVPNを介さず利用できるようにした。同時にローカルにファイルを保存してオフィスソフトなどで編集できる「ファット端末」を導入した。つまりVPNとシンクライアント端末でセキュリティーを担保する手法から、SSO導入など認証強化と端末におけるデータ暗号化などによってセキュリティーを担保するゼロトラスト型の手法に切り替えたわけだ。社内の業務アプリはVPN経由で使用するが、SaaSの利用を対象外とすることでVPNの利用帯域は大きく減った。

NTTコミュニケーションズでは2020年4月から6000人の社員に契約社員や協力会社の従業員も含めた合計1万4000人がテレワークをしている。「全てのアプリ利用をVPN経由にする従来のやり方を続けていたら、テレワークの生産性は大きく落ちていた」。デジタル改革推進部の久野誠史情報システム部門担当部長はこう語る。

同社の小山覚情報セキュリティ部長は「セキュリティー原理主義からの脱却も果たした」と説明する。シンクライアント端末を従業員に使わせていた従来のテレワークは、「安全性を重んじるあまり利便性が犠牲になるきらいがあった」(小山部長)と振り返る。

テレワークであっても利便性は犠牲にしない――。ゼロトラストによって日本企業の働き方が今、大きく変わろうとしている。