Nikkei Online, 2025年11月6日 5:00

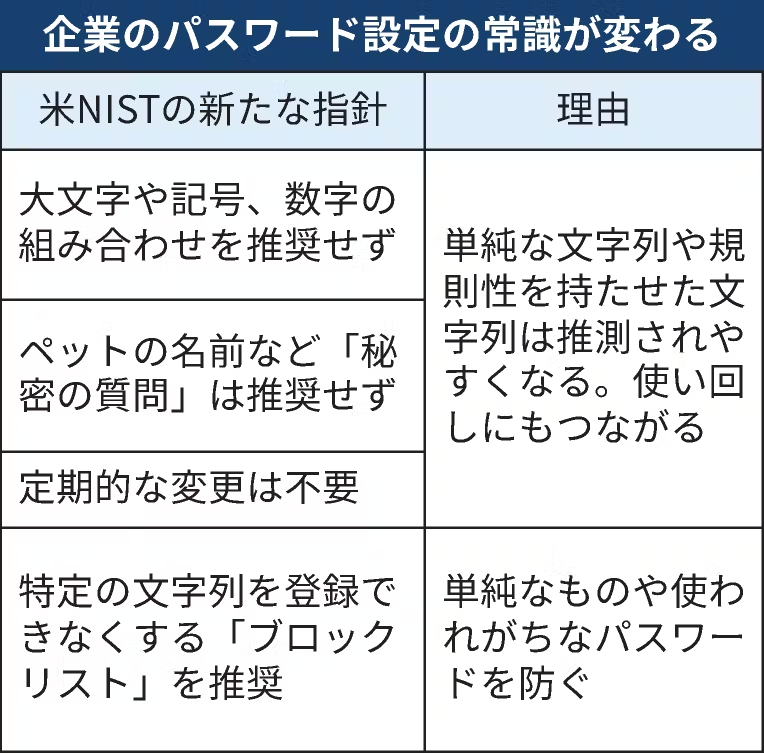

米国立標準技術研究所(NIST)は今夏、パスワード認証の指針を約3年ぶりに更新した。記号や数字を組み合わせる設定や、ペットの名前などを尋ねる秘密の質問での本人確認を「推奨しない」と改めた。攻撃側の技術進化によって効力が薄れているためだ。企業はパスワード設定を再考する時を迎えている。

NISTのガイドラインは法的拘束力はないものの、業界標準として認識されることが多い。2017年に定期的なパスワード変更を「不要」とする指針を出すと、18年には総務省のウェブサイトから定期変更の記述が消えた。

今回更新されたNIST指針は多岐にわたる。パスワードの文字数については原則「最低15文字」とするよう求めた。短いと、様々な文字列を試すブルートフォース(総当たり)攻撃で突破されるためだ。

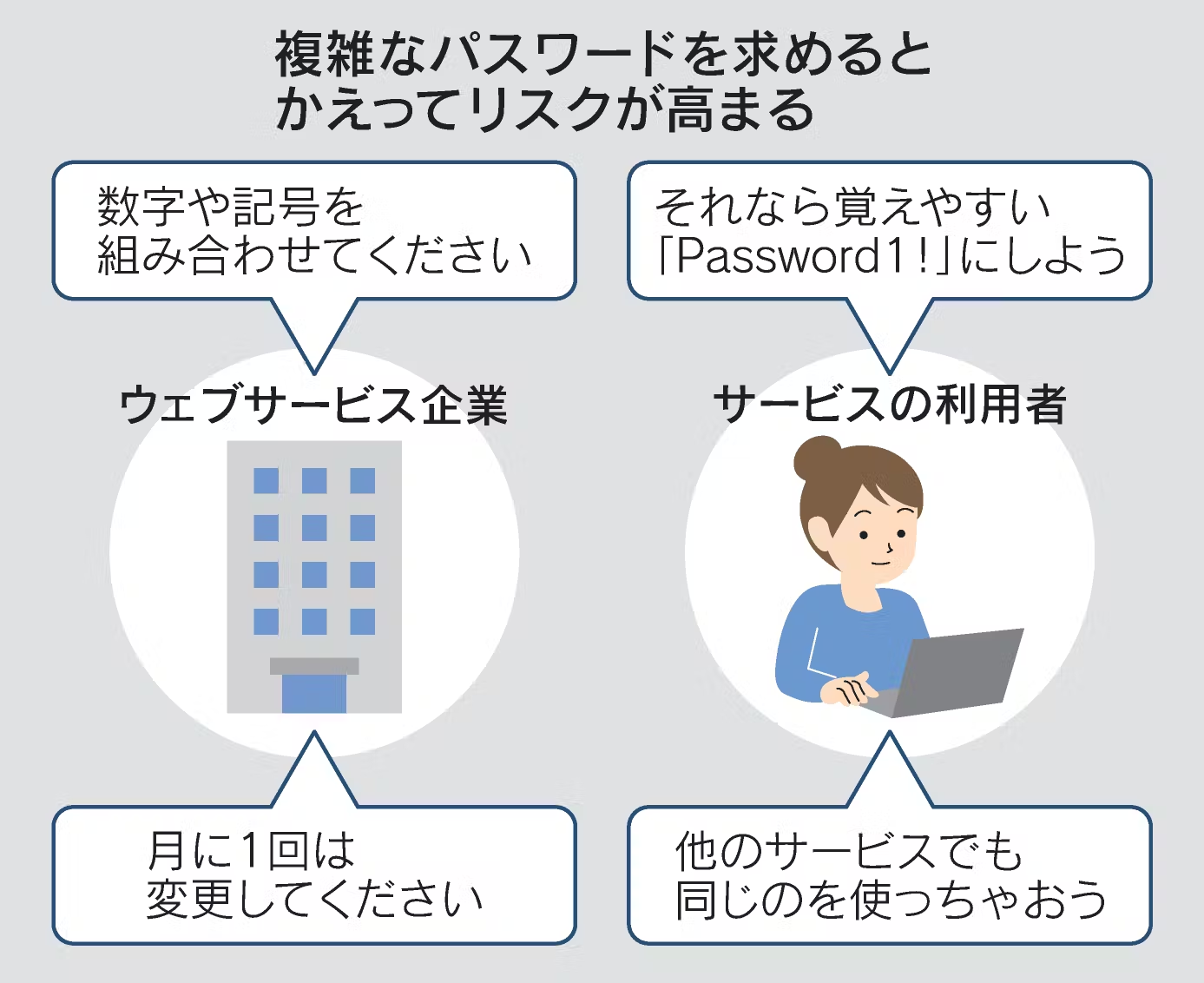

さらに数字や記号、大文字などの異なる文字タイプの混在や、ペットの名前などの秘密の質問について「求めてはならない」と否定している。NISTによると、多くの人は複雑な組み合わせを求められると「Password1!」といった推測されやすい文字列を選びがちだ。秘密の質問も答えを使い回す傾向が強く、効果が薄い。

ネットサービス企業に利用を推奨するのは、特定の文字列を使えなくする「ブロックリスト」の導入だ。よく使われる「password」や「1234」、自社のサービス名、過去に漏洩した文字列を定めておき、ユーザーがこうした文字列を設定しようとすると拒否する仕組みが効果的とする。

セキュリティー大手のソリトンシステムズの24年の調査では、日本の漏洩パスワードの最多は「123456」で、2位は「password」。キーボード配列順の「qwerty」も4位だった。こうした文字列が対象となる。

NISTはパスワードの定期変更についても、漏洩が確認された時以外には「要求してはならない」と否定した。こちらも使い回しや推測されやすい設定を防ぐためだ。

NISTが指針を見直したのは、パスワードを突破する手法が進化したためだ。攻撃者は過去に企業から漏洩したIDとパスワードのリストを闇サイトで入手し、専用ソフトを使って認証画面を突破する。

近年は侵入した端末の保存情報を使用者に気付かれないように奪う「インフォスティーラー」というマルウエア(悪意のあるプログラム)も横行する。その結果としてIDとパスワードをブラウザー(ウェブ閲覧ソフト)に保存すると漏洩リスクは高まる。

SBテクノロジーのセキュリティアナリストグループの鈴木雅人氏は「パスワードの一覧を管理するサービスや、ブラウザー内に記録を残さない『シークレットモード』を使うといった対策で一定の安全性を保てる」と話す。

そもそもパスワードのみの1要素での認証はリスクが高い。スマートフォンのショートメッセージサービス(SMS)やメールに数字などを送る「ワンタイムパスワード」や、生体認証などを組み合わせることで安全性が高まる。相次ぐ証券口座の乗っ取り被害を受けて、金融庁は新たな認証技術「パスキー」の導入を業界に求めている。

認証の要素を増やせば安全性が高まる半面、利便性は落ちて費用もかかる。この二律背反はIT業界にとっての永遠の課題だ。そのバランスは技術の進化によって変遷する。自社サービスの特性を踏まえた柔軟な設定が求められている。

(岩沢明信)