社内システムもネットサービス並みに厳重防御せよ

ゼロトラストの基本

参照: 日経クロステック、2020年5月28日

守る対象をネットワーク境界から、アプリや端末に変える。これがゼロトラストネットワークの基本的な考え方だ。具体的には何をどう守ればよいのか。3つの観点で説明しよう。

「グーグルにおけるゼロトラストの取り組みの背景には、約10年前にセキュリティー侵害を受けたことがあった」。グーグルでクラウドセキュリティーを担当するゼネラルマネジャー兼バイスプレジデント(GM兼VP)であるスニル・ポッティ氏はこう語る。

グーグルは2010年1月に、中国からのサイバー攻撃を受けて機密情報などを盗まれたと発表した。高度な標的型攻撃によって社内ネットワークへの侵入を許したことが端緒となった。

安全だと見なしていた社内ネットワークにあるシステムに関しては、ログの保管や分析が十分でなかったため、攻撃に気付くのが遅れた。境界型防御の限界に、グーグルは10年前の時点で直面していたわけだ。

この事件を教訓にグーグルが8年がかりで構築したのが、ゼロトラストネットワークの「BeyondCorp」だ。同社はその詳細を2017年にWebサイトや論文で公開している。

2020年現在、様々なベンダーがゼロトラストをうたう製品やソリューションを提供しているが、そこには厳密な定義はない。ユーザー企業にとって悩ましいことに「これを導入するだけでゼロトラストが実現できる」といった製品も存在しない。

そこでまずは世界でもいち早く構築されたグーグルのBeyondCorpを参考に、ゼロトラストのポイントを3つまとめる。そしてそれぞれのポイントについて、ユーザー企業が入手可能な製品やソリューションを紹介しよう。

社内アプリも厳重防御

ゼロトラスト第1のポイントは、「ネットワークの防御からアプリケーションの防御へ」だ。

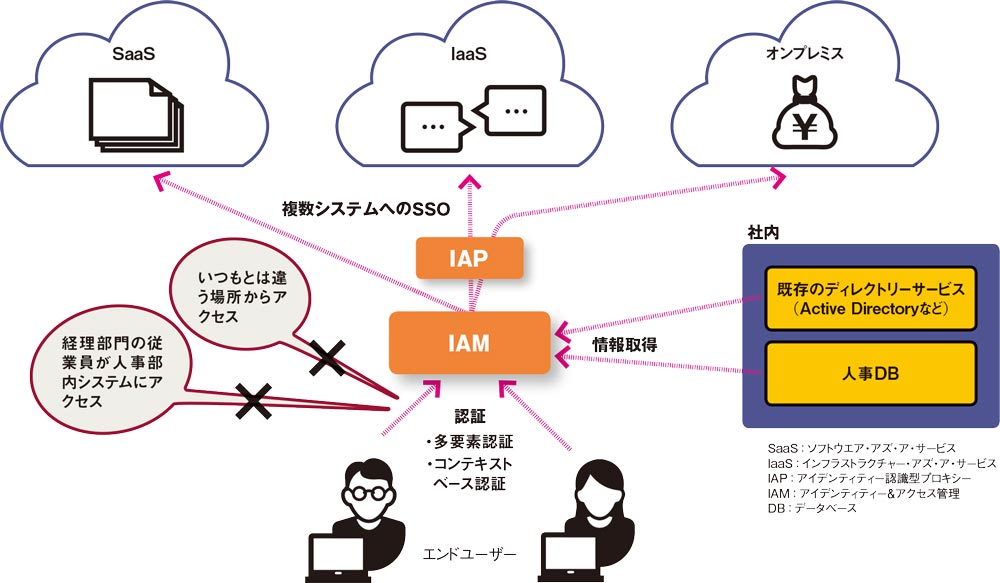

従来の境界型防御においては、社内は「安全」と見なされていたので、社内アプリの防御のレベルは低かった。ID・パスワードに加え別の手段をユーザー認証に使う「多要素認証」や、デバイスの種類や場所、時間、ユーザーの振る舞いなどを認証に使う「コンテキストベース認証」などネットサービスで当たり前の防御手法は、社内アプリでは使われてこなかった。

それに対して全てのネットワークを信頼しないゼロトラストにおいては、社内アプリであってもネットサービスと同レベルの防御を講じる。特に重要なのが、ユーザーの認証やアプリへのアクセス認可の強化である。

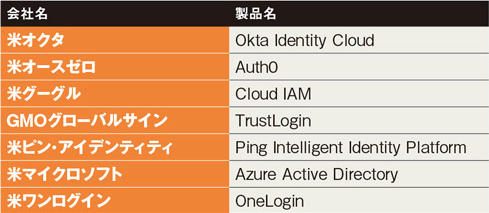

要となるのがアイデンティティー&アクセス管理(IAM)だ。ゼロトラストには、米オクタの「Okta Identity Cloud」やグーグルの「Cloud IAM」、マイクロソフトの「Azure Active Directory」などクラウドサービスのIAMを使うのが一般的だ。これらのサービスが多要素認証やコンテキストベース認証など、アプリ利用を信頼できるユーザーに限定する機能を標準で備えているためだ。

IAMといえば従来は、複数のSaaSに対してシングルサインオン(SSO)するのが主な導入目的だった。ところが最近はオンプレミスやIaaS(インフラストラクチャー・アズ・ア・サービス)で稼働する社内アプリの認可にもIAMが使える。それには冒頭のLIXILの事例でも取り上げたアイデンティティー認識型プロキシー(IAP)を使用する。

IAPはアプリの門番として機能し、ユーザーによる正当なアクセスだけをアプリへと中継するプロキシーだ。ユーザーの属性やデバイスのセキュリティー強度、アクセス元の場所などをチェックして、社内アプリの利用可否を細かく制御する。端末やユーザー属性などの情報はIAMに格納しておき、IAMと連携してアプリへのアクセスを認可する。

IAPそのものはクラウドサービスである。つまりユーザーはIAPを使う場合、社内アプリもクラウドを経由して利用することになる。よって IAPは VPNに替わる、社内アプリのリモートアクセス手段にもなる。

IAPを利用する際には、社内アプリが存在するオンプレミスや IaaSの VPC(バーチャル・プライベート・クラウド)の中に「コネクター」と呼ぶ中継サーバーを置く。ユーザーの通信は IAPとコネクターが中継して社内アプリに届く。

コネクターを設置するに当たって、社内のファイアウオール(FW)に外部からの通信を許可する「穴」を開ける必要はない。社内に設置したコネクターがクラウドにある IAPに対して常時ポーリングすることで、通信セッションを確立しているためだ。

IAP成功事例(Lixil) => Link

VPN暗証番号流出事例(日立化成や住友林業など国内の38社) => Link